資安產品解決方案

Silverfort 身分安全平台

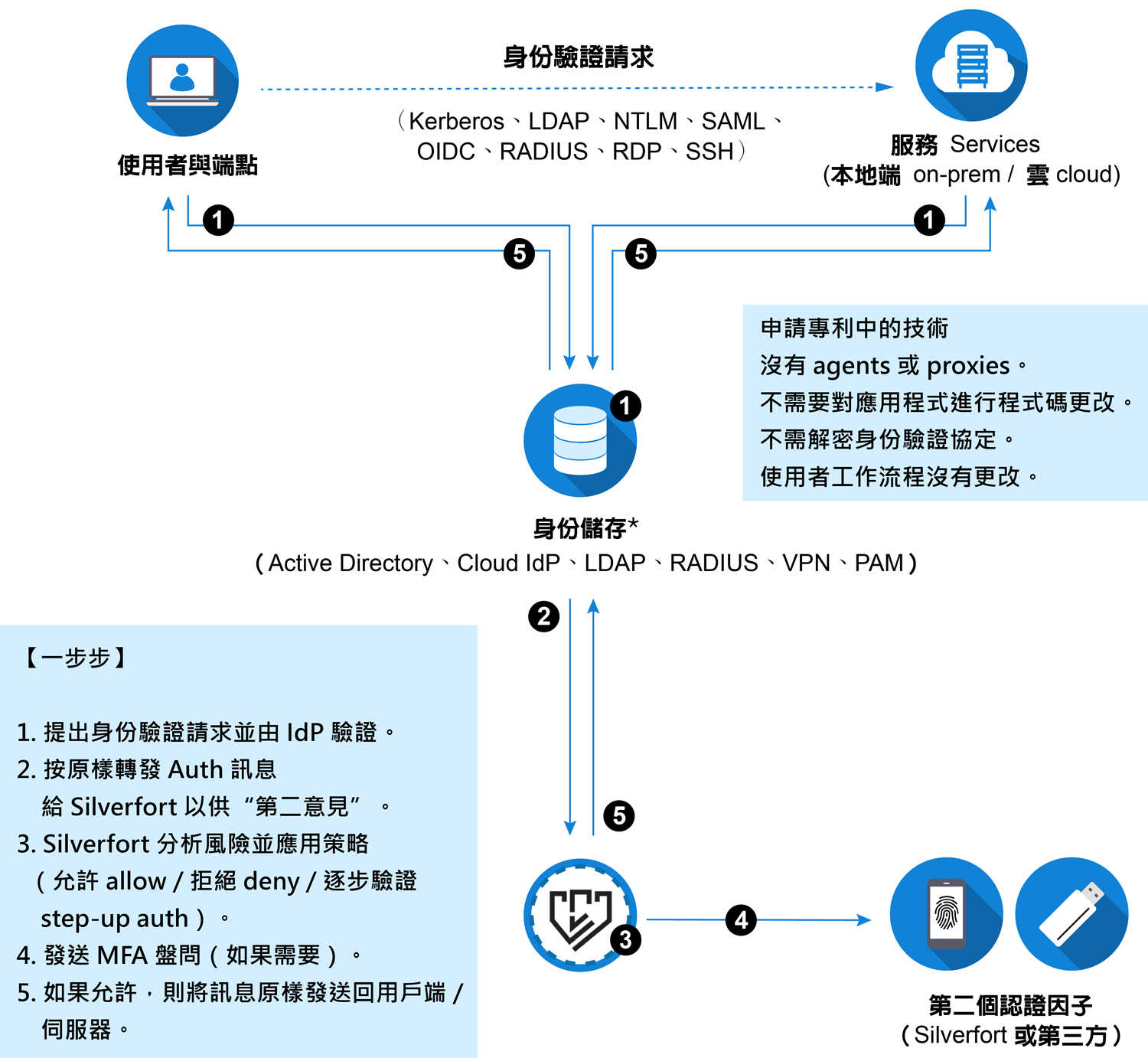

架構

產品特點

Silverfort 能夠保護企業最敏感系統的存取與身份驗證

Silverfort 應用創新架構與強大的人工智慧驅動的風險引擎 AI-driven Risk Engine 來監控、分析與保護整個企業的所有身份驗證與存取,包括 IT 與 OT 網路。支持多因子身份驗證 Multi-Factor Authentication (MFA)、基於風險的身份驗證 Risk-Based Authentication (RBA)、零信任策略 Zero Trust policies 與所有敏感系統的全面可視性 Holistic Visibility,包括迄今為止被認為 “無法保護 unprotectable” 的系統,而無需任何代理程式 agents、代理 proxies 或程式碼 code 更改。這包括自行開發與陳舊系統、遠端管理工具(例如遠端 PowerShell)、檔案系統(通常是勒索軟體的目標)、IT 基礎設施、SCADA 監控與資料採集 與其他操作伺服器、工程工作站、HMI人機介面、IIoT 工業物聯網設備、機器對機器等存取。

| 透過 Agentless MFA 保護 “無法保護” 的資產 | |

|---|---|

|

• 自行開發與陳舊應用程式 • IT 基礎設施 (Hypervisors、DC 等) • SCADA 伺服器、HMI 與 IIoT • 檔案分享與資料庫 (包括勒索軟體保護) • 工作站、VDI、Win / Unix 伺服器 (包括目前無法保護的遠端管理工具,如遠端 PowerShell) |

| 無代理零信任 Proxyless Zero Trust 架構 | |

|

• 監控與控制整個網路與雲中的所有使用者與機器存取,而不僅僅是在閘道 gateway 內 • 透過避免任何 proxies、agents 或認證,即使在大型複雜環境中也能實現零信任 • 利用無與倫比的基於人工智慧的風險與信任引擎來製定智慧存取策略 intelligent access policies |

| 機器對機器 Machine-to-Machine 存取 | |

|

• 根據行為自動發現服務帳號 service accounts • 偵測與預期用途的偏差 • 提供自動人工智慧驅動 AI-driven 的政策建議 • 即時防止未經授權的使用,或需要管理員批准 |

| 安全的 “即插即用” 雲遷移 | |

|

• 為自行開發 / 陳舊系統啟用安全身份驗證與存取,並允許在沒有安全障礙的情況下進行遷移 • 無需為每個應用程式 / 伺服器單獨實施現代身份驗證 |

| 保護特權存取 Secure Privileged Access | |

|

• 自動發現與監控特權帳號 (包括隱形管理員 Stealthy Admins) • PAM 解決方案的 MFA (包括 PSM RDP / SSH Proxy) • 無縫使用者體驗 - 無需portal / proxy,無需為每個連線重新輸入一次性密碼 OTP (這可能會使 MFA 無法使用) • 用於管理員存取的 MFA,包括標準 MFA 產品無法保護的遠端管理工具,例如遠端 PowerShell、WinRM 等 |

| 基於風險 AI 驅動的身份驗證 | |

|

• 對本地 On-premise 與雲端 Cloud 的所有使用者、設備與服務進行持續風險與信任評估 • 利用人工智慧進行行為分析、社群集群、人/機指紋識別等 • 防止橫向移動 lateral movement (例如 Mimikatz)、暴力破解 Brute-Force、勒索軟體 Ransomware、偵察 Reconnaissance • 透過即時身份驗證自動反應偵測到的威脅(包括第3方警報) • 大幅減少 SOC 的警報誤報 |

| 法規遵循 Compliance 與紅隊評估 Red Team Assessments | |

|

• 符合 PCI DSS、NY-DFS、SWIFT CSP、NIST 等法規遵循要求 • 改進紅隊評估與安全稽核 • 解決這些稽核的結果並有效防止此類危及網路攻擊 |

| 統一可視性與稽核 | |

|

• 對整個組織所有存取活動的綜合稽核 • 識別身份驗證漏洞 authentication vulnerabilities、高風險帳號 high-risk accounts 與未使用的特權 unutilized privileges • 可採取進一步行動的洞察、報告與日誌 |

展示影片

【主要應用一】 無代理程式的多因子認證 Agentless Multi Factor Authentication

【主要應用二】 勒索軟體保護 Ransomware Protection

【主要應用三】 保護服務帳號 Securing Service Accounts

【主要應用四】 橫向移動保護 Lateral Movement Protection

Silverfort 是無需安裝代理程式 (Agentless)、無需部署代理伺服器 (Proxyless) 來快速建置的『身份安全平台 Identity Security Platform 』。可將 MFA 擴展到任何資產、防止從 OT / IT / IoT 網路對網域控制器攻擊、發現監控 AD / Azure AD 與保護服務帳號、阻斷勒索軟體擴散、防止橫向移動、可視性與風險分析。

Top