新聞中心

Dec. 10, 2021

資安研討會

親愛的客戶,您好:

您有建置特權帳號存取與密碼管理系統及導入個人身分辨識保護方案嗎?

因若使用特權帳號人員帳號密碼被駭客竊取的話,連特權帳管理系統也無法保護您的系統。

因若使用特權帳號人員帳號密碼被駭客竊取的話,連特權帳管理系統也無法保護您的系統。

您知道目前大部分的特權帳號管理系統,只有管理 IT 或廠商操作的人為特權帳號,並沒有將客戶自行開發的應用軟體與第三方軟體 (如郵件、備份、網管軟體等) 的服務帳號納入管理,而成為供應鏈攻擊的目標嗎?

您有規劃多因子認證 MFA 嗎?您知道傳統的 MFA 產品已無法滿足現代的資安要求,與面對 APT 先進持續威脅的駭客攻擊。

密碼不再安全了?Google 一年內成功被駭 2.3 億次【資料來源:經理人】

全面解析 FIDO 網路身分識別-無密碼新時代將至!解決網路密碼遭竊與盜用問題【資料來源:iThome】

如何利用 Agentless、Proxyless、全面覆蓋與基於風險的引擎結合的 Adaptive MFA 與 FIDO2 Security Key 來保護您的資產與防範勒索軟體擴散?

歡迎參加 商丞科技 2021年12月10日 『Silverfort:統一身分保護平台』網路視訊研討會。

歡迎參加 商丞科技 2021年12月10日 『Silverfort:統一身分保護平台』網路視訊研討會。

Silverfort 與多因子認證 MFA 解決方案比較

Silverfort 不將傳統的 MFA 產品視為直接競爭對手,因為許多客戶將 Silverfort 與現有的第3方 MFA 產品整合。他們能夠利用 Silverfort 的無代理程式 Agentless 與無代理伺服器 Proxyless 架構,全面覆蓋與基於風險的引擎結合,給現有已註冊的員工 MFA Token / 應用程式使用。

因傳統的 MFA 產品僅在登入時輸入帳號密碼後要求第二次認證,已無法滿足現在資安要求與面對 APT 先進持續威脅的駭客攻擊,因此新的資安廠商紛紛推出 『自適應多因子認證 Adaptive MFA 』產品。

自適應多因子認證 Adaptive MFA 是一種可以設定與部署多因子身份驗證的方式,身份服務供應商 Identity Service Provider (IDP) 系統根據使用者的風險狀況 (Risk Profile) 與行為,選擇正確的多重身份驗證因素作為持續身分驗證過程的一部分,而不是僅在套用的風險評估提高時實施一次身份驗證。

Silverfort 是統一身份驗證平台 Unified Authentication Platform 並可以替換 / 整合其不同公司的 MFA 產品,Silverfort 具有顯著優勢,包括其保護任何類型資產的能力、智慧風險引擎並且以無需安裝無代理程式 agentless 與無需部署代伺服器 proxyless 方式來快速實施。

可以保護的資源

| 資源 | 傳統 MFA 或自適應 MFA 產品 | Silverfort 統一身份驗證平台 |

|---|---|---|

| SaaS 應用程式 | Yes | 支援且不需要安裝 agents 或 部署 proxies |

| 現代的 on-prem applications | Yes | |

| 不支援 SAML 協定的商業應用程式 (如 SAP、Fiserv、SWIFT) | 不支援 (除非特別整合) | |

| 自行開發 / 陳舊的應用程式 | 不支援 (除非修改應用程式) | |

| 機器對機器的服務帳號 machine-to-machine access Service accounts | 不支援 | |

| 工作站本機登入 Workstation login | 支援,但是必須安裝 agent, 並且容易被繞過 bypassed | |

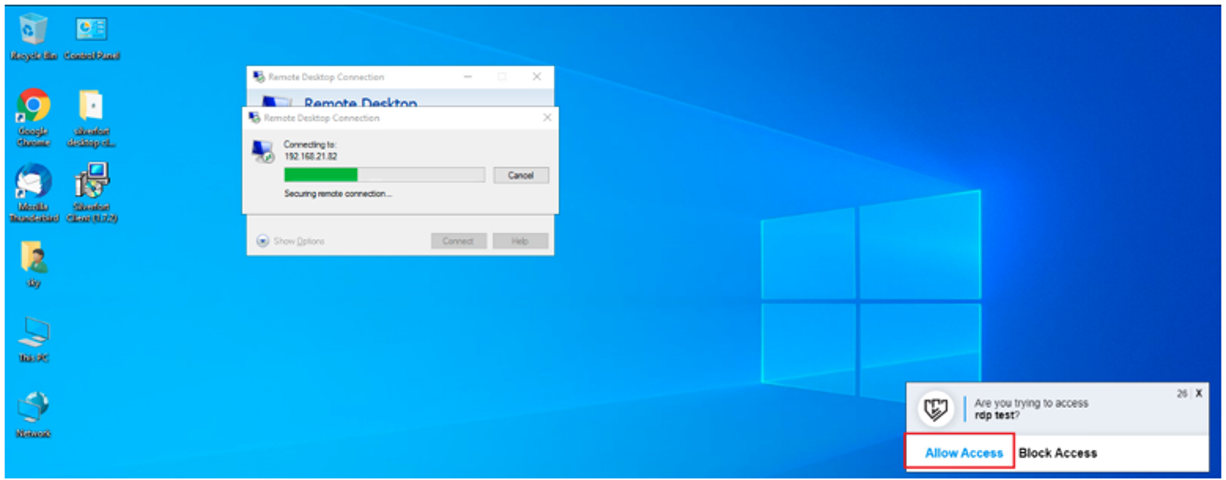

| 遠端桌面 RDP (remote desktop) | 支援,但是必須安裝 agent (不一定都適用) | |

| SSH | 支援,但是必須安裝 agent 或部署 proxies (不一定都適用) | |

| 駭客可以利用的其他遠端伺服器管理工具 (例如Remote PowerShell、WinRM、WMI、Remote Registry Editor) | 不支援 (此種 RDP / SSH MFA 會被繞過 bypassed) | |

| Windows 密碼更改 | 不支援 | |

| IT 基礎設施 (虛擬化程序 Hypervisors、網路設備等) | 不支援 (除非特別整合) | |

| 特權帳號存取管理 Privileged Access Management (PAM) 解決方案 | 只支援某些介面 (造成操作便利性問題, 例如 RDP / SSH proxy 的 MFA 在每個連線啟動時必須輸入一次性密碼 OTP ) | |

| 檔案分享 File shares (包含防止勒索軟體擴散 Ransomware Protection) | 不支援 | |

| 資料庫 Databases | 不支援 (除非特別整合) |

風險分析引擎 Risk Engine

| 標準 Criteria | 傳統 MFA 與自適應 MFA 產品 | Silverfort 統一身份驗證平台 |

|---|---|---|

| 風險分析範圍 | 傳統 MFA 沒有分險分析引擎 Risk Engine。 自適應 MFA 基於使用者對與解決方案整合的特定伺服器 / 應用程式的存取 (通常是公司資產的很小一部分,或僅對 VPN gateway 閘道器)。 |

基於對整個組織中所有使用者活動的持續學習,包括對所有設備、伺服器的存取以及在本地與雲端中的應用程式。此功能可以產生非常詳細的行為檔案 Behavior Profiles。 |

| 分析存取請求數量 | 通常,每個使用者每天 1-10 個存取請求 | 通常每個使用者每天 200-300 次存取請求(在周邊設備內的所有使用者活動,例如 網域單一登入 SSO 內的活動) |

| 基於 AI 人工智慧的高級策略 AI-based policies | 只有靜態條件規則,沒有真正的人工智慧。 通常基於位置、設備、工作時間等的手動設置 | 利用先進的基於人工智慧的風險與信任引擎 AI-based Risk and Trust Engine 的智慧策略,包括偵測已知的惡意模式 |

| 外部風險來源 External Risk Sources | 没有外部即時的風險饋送 External Risk Real Time Feeds | 能夠接收來自第三方安全產品的即時安全警報,並使用它們來豐富自適應策略引擎,並觸發升級認證以立即反應此類警報 |

建置

| 標準 | 傳統 MFA 與自適應 MFA 產品 | Silverfort 統一身份驗證平台 |

|---|---|---|

| 初始建置 | 涉及每個受保護的伺服器 / 應用程式的建置與設定,通常必須安裝軟體代理程式 Software Agents、修改程式碼或部署 inline proxies。保護大量不同的資產,可能會成為一項代價高昂且永無止境的工作 | 為整個組織實施一次建置,在本地端使用 VM 或在雲端透過 SaaS。對公司的身份存儲套用簡單的原身設定(例如在 AD 中使用 GPO),以輕鬆啟動整個網路與雲中的保護。無需安裝軟體代理程式 Software Agents、修改程式碼或部署 inline proxies |

| 保護額外資產的工作負擔 | 每當新增加伺服器 / 應用程式需要保護時,都需要額外的工作負擔 | 無需任何額外工作即可保護新增加的伺服器 / 應用程式,甚至可以根據預定義標準自動保護 |

| 上述比較功能可能因各廠商功能異動而有不同。 | ||

Silverfort 統一身分保護平台 主要應用︰

一、為任何系統啟用多重身份驗證,無需在其上安裝Agent,無需修改其代碼,也無需部署 Proxy。

這包括以前無法保護的系統:

利用 Silverfort 的 MFA (移動 / 桌面) 或使用 Silverfort 擴展您現有的第三方 MFA 產品 (Microsoft、Okta、Ping、Yubico、Duo、RSA 等) 的覆蓋範圍。

二、 風險統一的的身份驗證與零信任 Unified Risk-Based Authentication and Zero Trust

透過統一的方式跨雲與傳統 IAM 基礎設施,實施身份的零信任與 AI 人工智慧驅動的身份驗證,不僅在初次登錄網路時,且在網路內部即時防止攻擊。與 SIEM、SOAR 等安全產品整合,共享風險資料並自動觸發逐步驗證或阻斷等反應。

三、 發現、監控與保護服務帳號 Service Accounts

自動發現、監控與保護服務帳號 (機器對機器存取),無需修改或輪換密碼,以消除這一頂級安全弱點,而不會中斷業務。

Silverfort 的 4 步方法:

- 自動發現服務帳號 Automatic Service Account Discovery:基於行為 (AI人工智慧)、基於屬性、跨企業

- 持續監控、稽核與威脅偵測 Continuous monitoring, auditing and threat detection:所有服務帳號活動的統一可視性,包括異常偵測與警報

- 自我學習零信任政策 Self-learning Zero Trust policies:採用“最小特權 least privilege ”方法的自動政策建議

- 在不更換密碼的情況下實施保護 Enforcing protection without rotating passwords:透過創新的“虛擬圍欄 Virtual Fencing”方法,在不中斷業務的情況下防止未經授權的使用

四、 將任何資產連接到 Azure AD

五、 勒索軟體保護 Ransomware Protection

Silverfort 透過對這些攻擊用於在網路中傳播的所有身份驗證協定實施自適應 MFA 與預防政策,防止勒索軟體在您的環境中自動傳播攻擊。這種保護包括從 RDP 到 CMD 與 Powershell 的所有存取介面,這些介面以前從未以這種方式受到保護。 對機器與檔案分享的存取應用 MFA 可確保勒索軟體永遠無法完成對任何其他機器的身份驗證。透過這種方式,攻擊的影響僅限於最初受感染的端點,從而防止企業範圍內的鎖定造成的嚴重損害。

六、橫向移動保護 Lateral Movement Protection

Silverfort 是第一個針對地端與雲環境的橫向移動攻擊與自動傳播勒索軟體攻擊,提供即時保護的解決方案。 Silverfort 對所有用戶存取啟用自適應 MFA,包括透過命令行遠端存取工具 (如 PsExec、Powershell、WMI 與其他以前從未受 MFA 保護的工具) 進行 Active Directory 身份驗證。這從根本上降低了攻擊者利用此類工具進行橫向移動的能力。

七、 可視性與風險分析 Visibility And Risk Analysis

Silverfort 利用其與地端與多雲端混合環境中的所有 IAM 解決方案的整合,對每次存取嘗試進行持續監控。 Silverfort 將其 AI 驅動的風險引擎應用於這些資料,以獲得所有用戶與資源的完整活動情境。這既可以高精度、即時地偵測表明惡意活動的異常情況,也可以持續監控稽核、舉證調查與威脅追蹤 Threat Hunting。

八、 第三方 MFA 方案

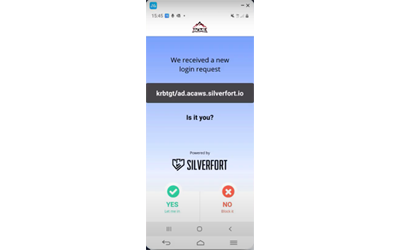

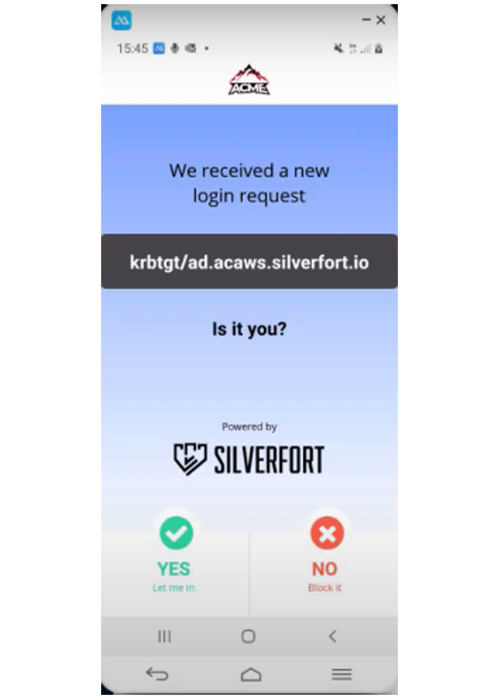

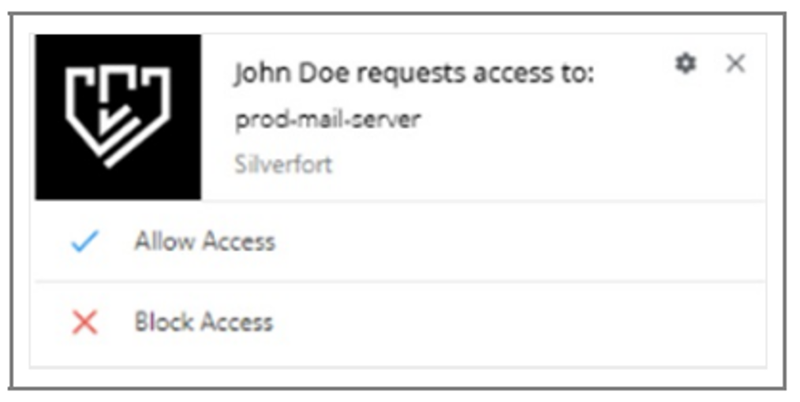

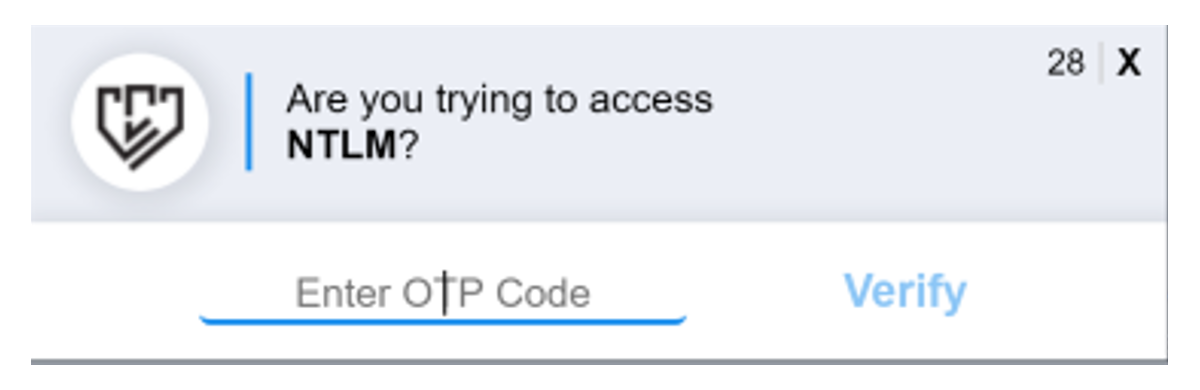

Siverfort 提供 Windows / Linux / Mac 電腦 MFA 軟體、IOS 與 Android 智慧型手機的 MFA APP 亦可搭配 Microsoft Authenticator 等第三方 MFA 方案,可以輸入 OTP 一次性密碼或 Push 確認身分,並可使用 FIDO2 Token 硬體安全金鑰 (如 Yubiko Yubikey、動信安全金鑰 Idem Key、AuthenTrend ATKey.Card / ATKey.Pro等),適合無法攜入智慧型手機的工作環境。

| Silverfort Mobile MFA - Push 方式 |

|

| Silverfort Desktop MFA - Push 方式 |

|

| Silverfort Chrome Extension MFA - Push 方式 |

|

| 支援以下 OTP : One Time Password、Google Authenticator、Microsoft Authenticator、Silverfort Authenticator |

|

| 動信安全金鑰 FIDO2 Token |

|

| AuthenTrend ATKey.Card FIDO2 Token 及指紋辨識 |

|

歡迎您的蒞臨指導。

會議時間:2021年12月10日 週五下午 14:00 ~ 16:00

會議方式: Microsoft Teams 網路視訊會議

聯絡人: Gina Kao 高碧真小姐

電話:2914-8001 分機2227

報名方式: 請以電子郵件報名 (請按此)。

無法參加,但對 Silverfort:統一身分保護平台 有規劃需求,請與我們聯絡。(請按此)

會議方式: Microsoft Teams 網路視訊會議

聯絡人: Gina Kao 高碧真小姐

電話:2914-8001 分機2227

報名方式: 請以電子郵件報名 (請按此)。

無法參加,但對 Silverfort:統一身分保護平台 有規劃需求,請與我們聯絡。(請按此)