新聞中心

Feb. 13, 2020

資安軟體

親愛的客戶,您好:

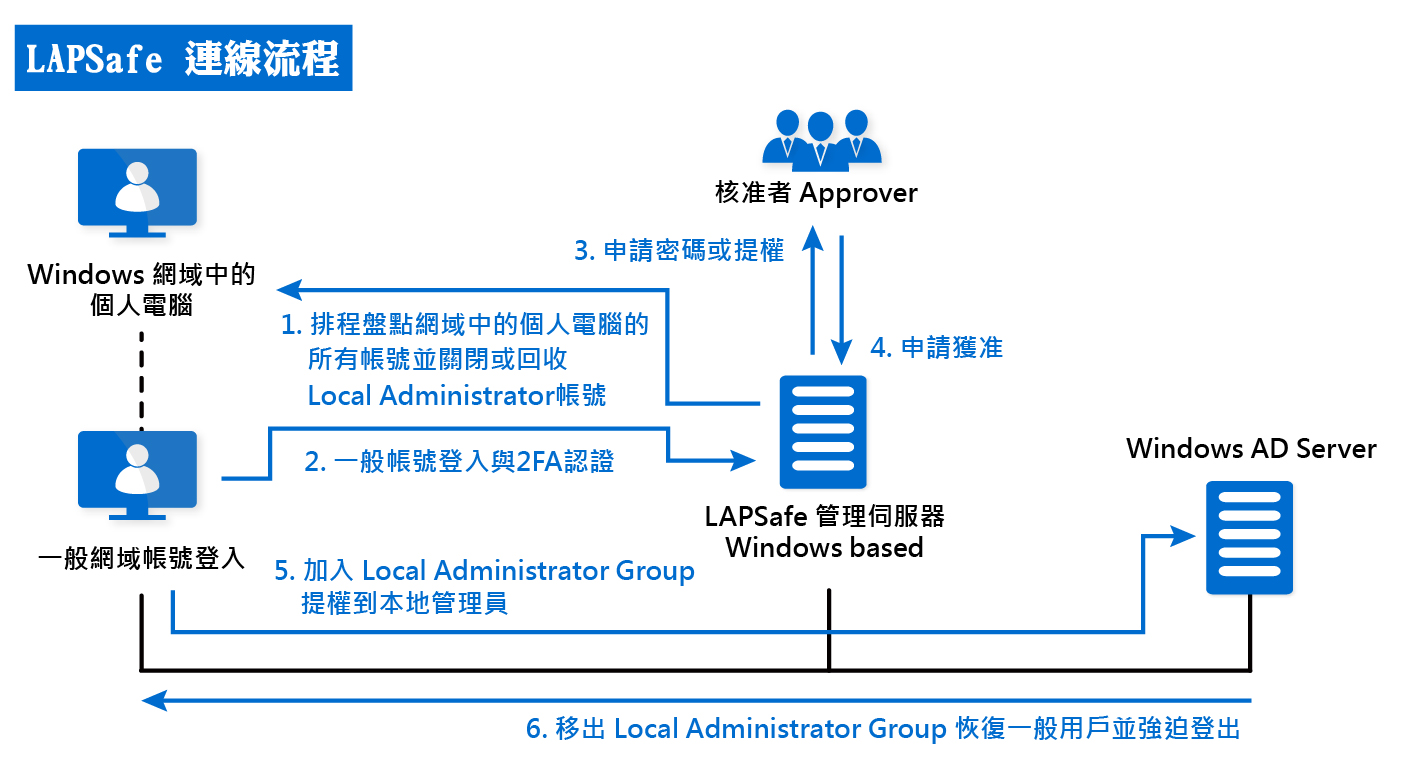

英國特權帳號管理軟體EESM公司,針對個人電腦的特權帳號保護,推出ForestSafe軟體新模組,『LAPSafe:個人電腦帳號清查、本地管理員帳號回收或關閉與特權提權申請』軟體。

『竊取特權帳號密碼是駭客入侵、APT先進持續攻擊成功的指標。』

您是否有清查所有電腦的上的特權帳號?特權帳號是否納入控管並定期更改密碼?

您是否因為經常要在個人電腦上安裝軟體或修改設定,而保留了大量的local administrator本地管理?

您知道駭客無需密碼,即可輕鬆劫持網域管理員/系統用戶的特權帳號RDP連線嗎?

您是否因為經常要在個人電腦上安裝軟體或修改設定,而保留了大量的local administrator本地管理?

您知道駭客無需密碼,即可輕鬆劫持網域管理員/系統用戶的特權帳號RDP連線嗎?

具有系統權限的本地Windows用戶可為其他用戶重置密碼,但您是否知道本地用戶還可以劫持其他用戶的連線,包括網域管理員domain admin/系統用戶system user,根本不需要知道他們的密碼?

以色列安全研究人員,亞歷山大·科茲尼科夫(Alexander Korznikov)證明本地特權用戶,可使用內建命令工具(command line tools),在不知道該用戶密碼的情況下,劫持所有具更高特權的Windows登錄用戶連線。此技巧幾乎可在所有版本的Windows操作系統上使用,且不需要任何特殊特權。

Korznikov將該攻擊稱為特權升級與連線劫持 "privilege escalation and session hijacking",這可能使攻擊者劫持高特權用戶的連線,並獲得對應用程式與其他敏感資料的未授權存取。

為了成功入侵,攻擊者需要對目標電腦進行實體存取,需要在被入侵的電腦上使用遠端桌面協定(RDP)連線。此攻擊也可以遠端執行。

Korznikov還提供了一些成功劫持的視頻展示(使用任務管理器Task Manager、建立服務Service Creation以及命令行Command Line),以展示入侵概念證明(PoC)。(影片來源)

LAPSafe(Local Administrator Password Safe)軟體,支援個人電腦帳號清查、本地管理員帳號回收與特權提權申請功能,可以關閉 (Disable)本地管理員帳號回收本地管理員帳號密碼,當一般用戶需要本地管理員權限時,透過申請與提權(Privileged Elevation)程序獲得特權身分,不使用本地管理員帳號、避免駭客入侵竊取本地管理員帳號密碼,進而控制整個網域。

請參考『如何透過 LAPSafe 防止駭客使用 tscon.exe 指令,在不需要輸入密碼情況下劫持特權帳號的RDP連線』展示錄影 (請點選連結)

進一步 LAPSafe(Local Administrator Password Safe) 軟體資料與免費測試,請聯絡 台灣獨家代理 商丞科技。